XSS phản xạ là loại tấn công XSS mà máy chủ web có lỗ hổng phản xạ kịch bản trong request của tác nhân độc hại trở lại trình duyệt khách nơi mã độc được thực thi.

Trong bài này chúng ta sử dụng Burp Suite để tấn công omarine.org với XSS phản xạ.

Burp Suite bản cộng đồng là miễn phí, tuy có hạn chế nhưng cũng khá hữu dụng.

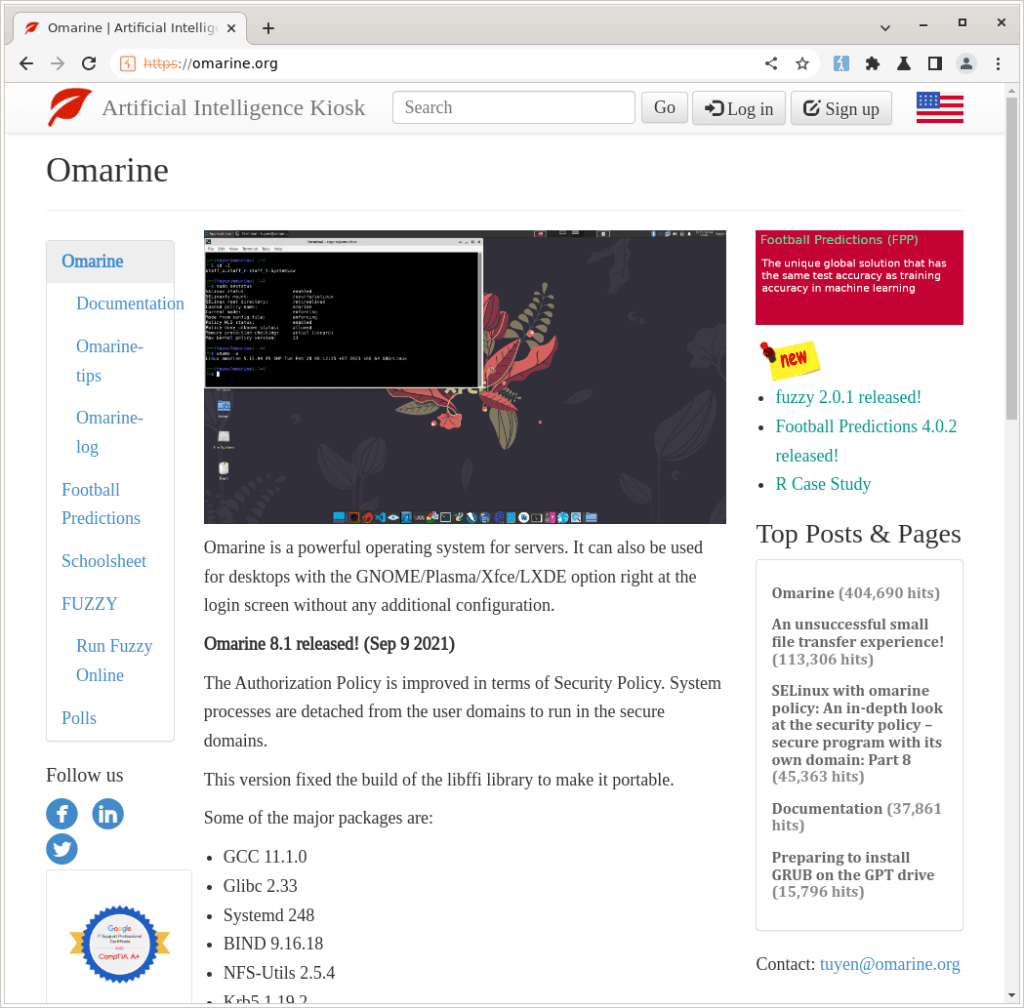

Chạy Burp Suite rồi nhấp Proxy→Intercept→ Open browser để mở trình duyệt Burp Suite. Vào https://omarine.org trong thanh địa chỉ:

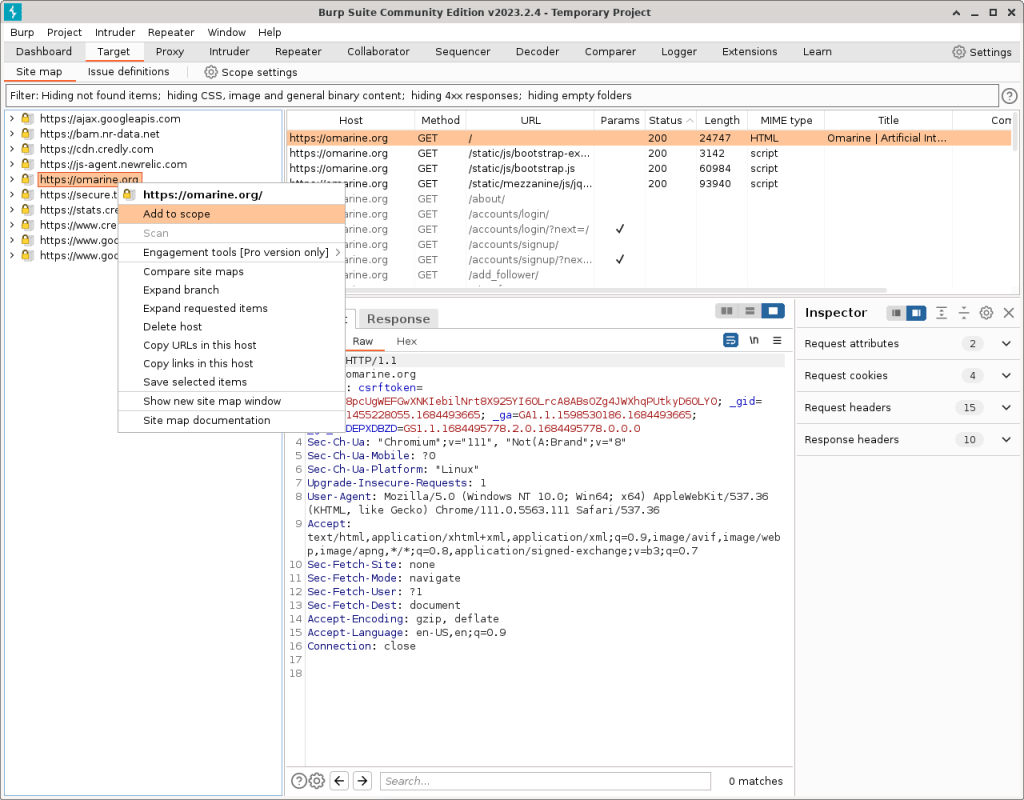

Quay lại cửa sổ Burp Suite chọn tab HTTP history

Hạn chế phạm vi

Danh sách request ở trên rất dài rất khó theo dõi, chúng ta lọc ra chỉ những request của host omarine.org.

Nhấp vào Target → Site map. Trong danh sách bên trái nhấp chuột phải vào https://omarine.org, chọn Add to scope để thêm nó vào phạm vi

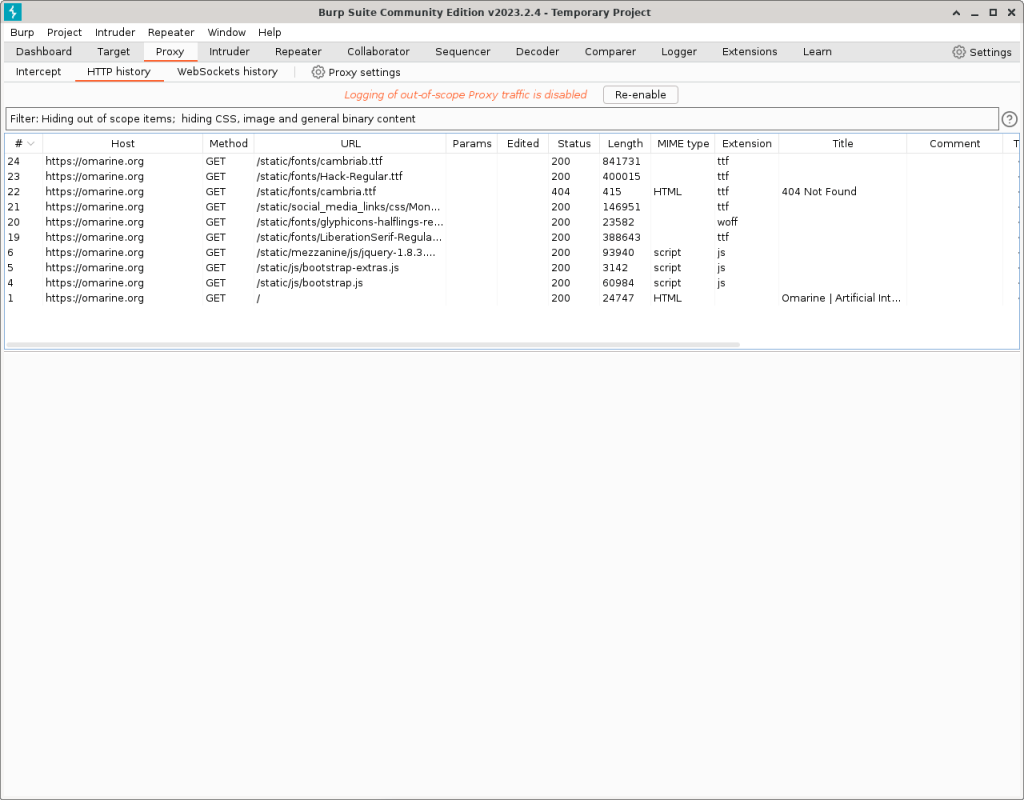

Trở lại Proxy, nhấp vào thanh Filter, hộp thoại Filter settings sẽ bật lên, check vào Show only in-scope items, rồi nhấp Apply

Bây giờ danh sách các mục đã gọn gàng

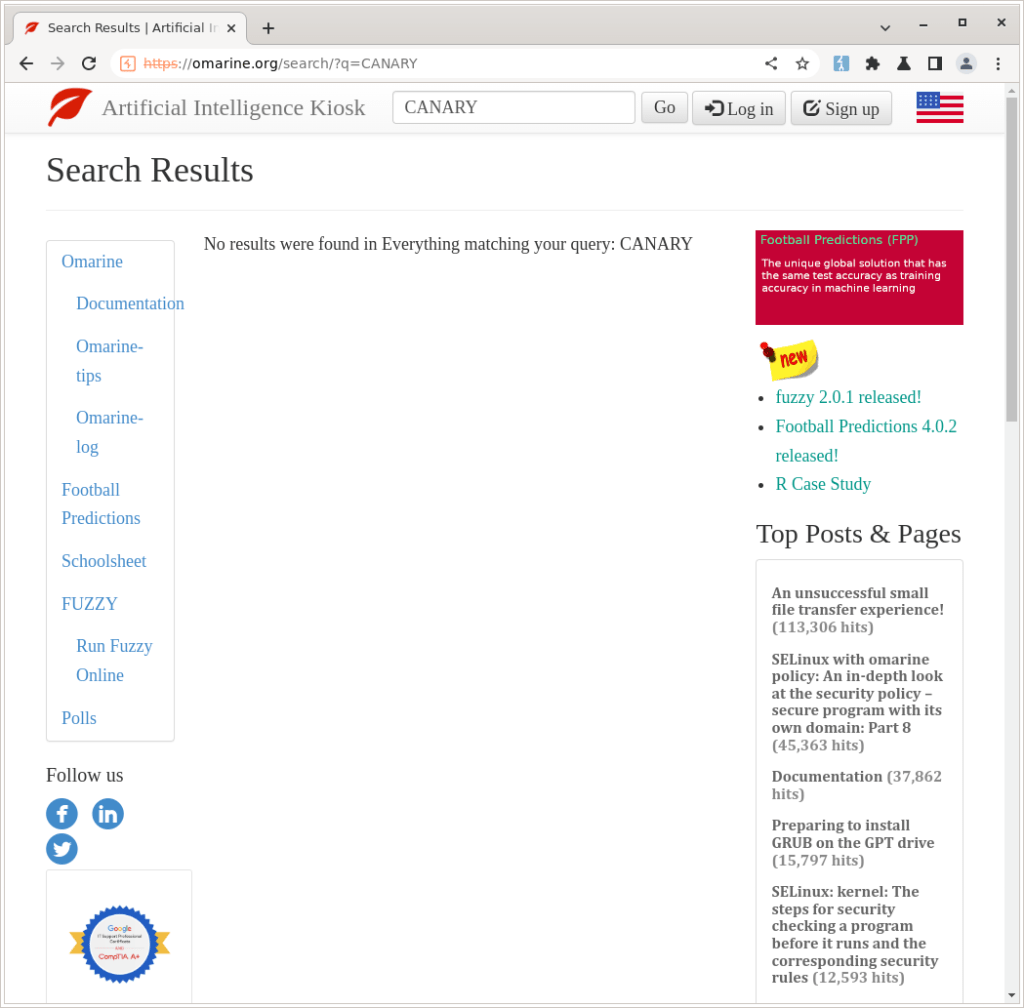

Bây giờ chúng ta chuyển sang trình duyệt Burp Suite. Trên trang omarine.org gõ CANARY vào hộp văn bản tìm kiếm để tìm mục này

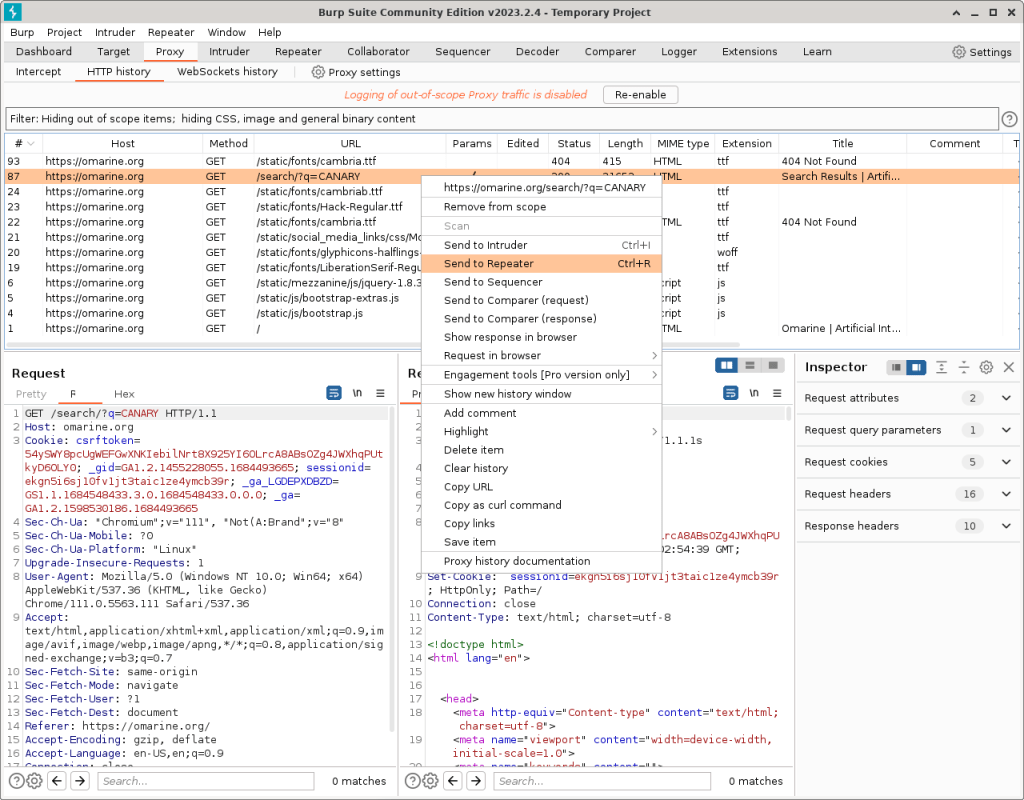

Không có kết quả. Chúng ta trở lại của sổ Burp Suite, chọn mục có URL /search/?q=CANARY, nhấp chuột phải vào nó rồi chọn Send to Repeater

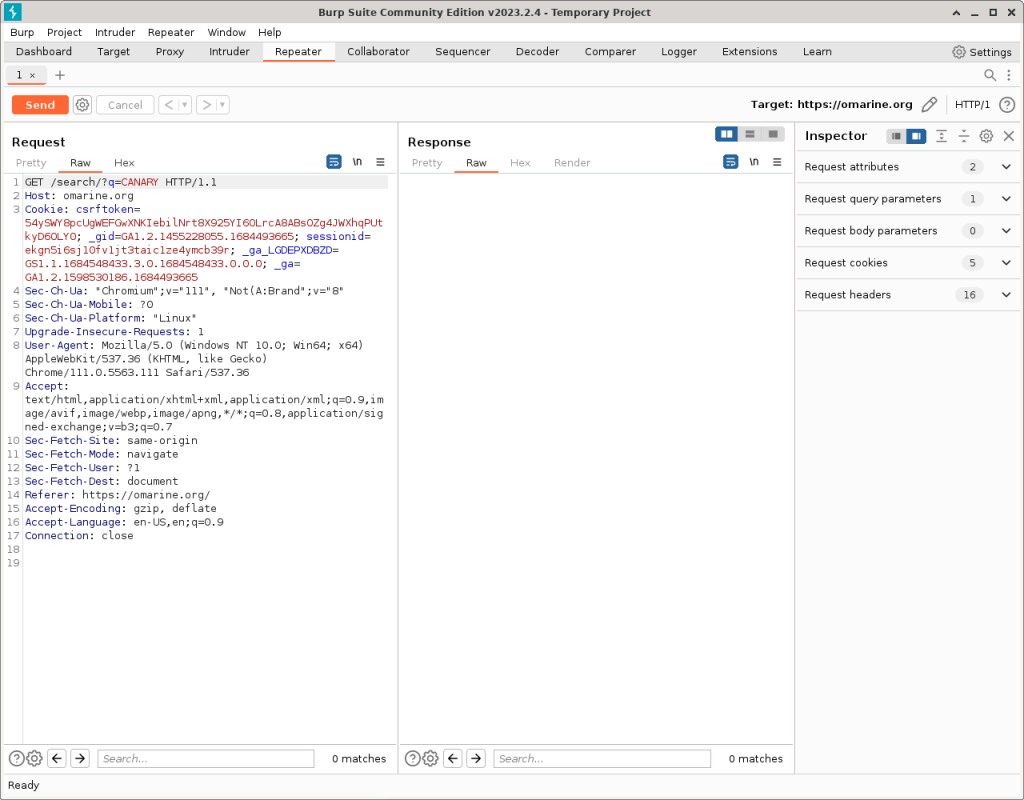

Nhấp vào Repeater trên thanh công cụ

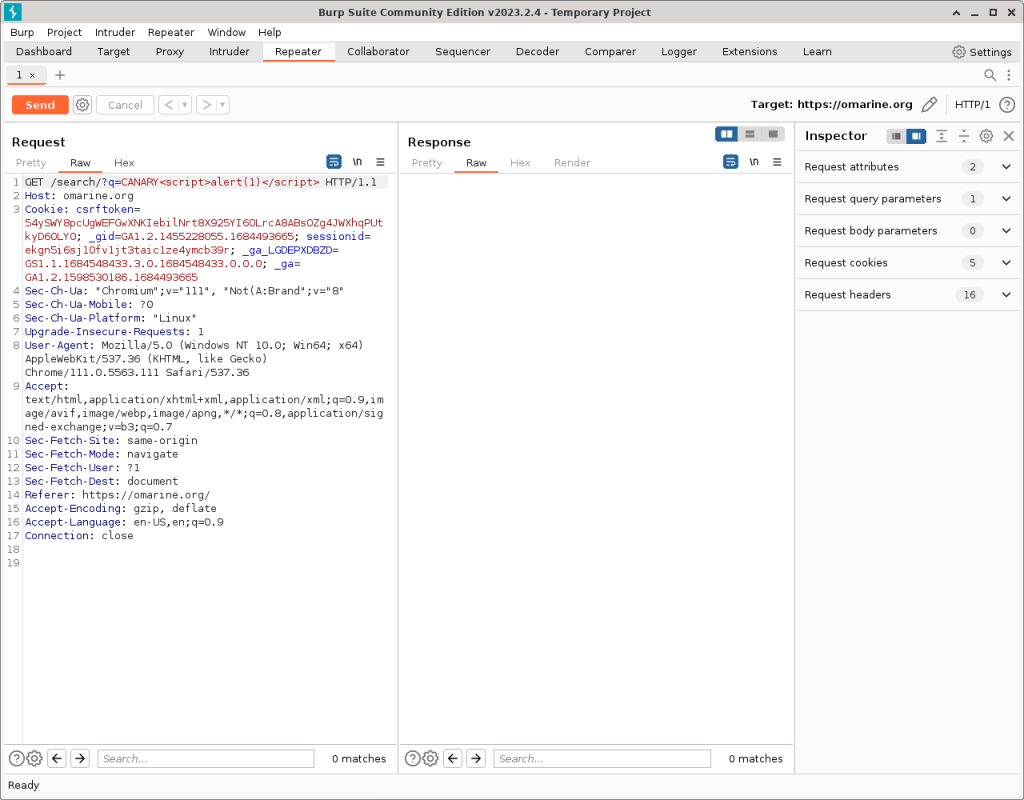

Trong view Request ở bên trái, sửa đổi tham số tìm kiếm trên dòng đầu tiên, thêm vào <script>alert(1)</script> như hình bên dưới:

Chúng ta đã giao payload và sẵn sàng tấn công. Nếu máy chủ web không có biện pháp chống đỡ loại tấn công này thì kịch bản độc hại sẽ phản xạ trong đáp ứng và thực thi trên trình duyệt nạn nhân. Do đó máy chủ web tối thiểu cần vệ sinh input để vô hiệu hóa kịch bản. Cụ thể là các kí tự < và > cần được mã hóa thành < và > một cách tương ứng.

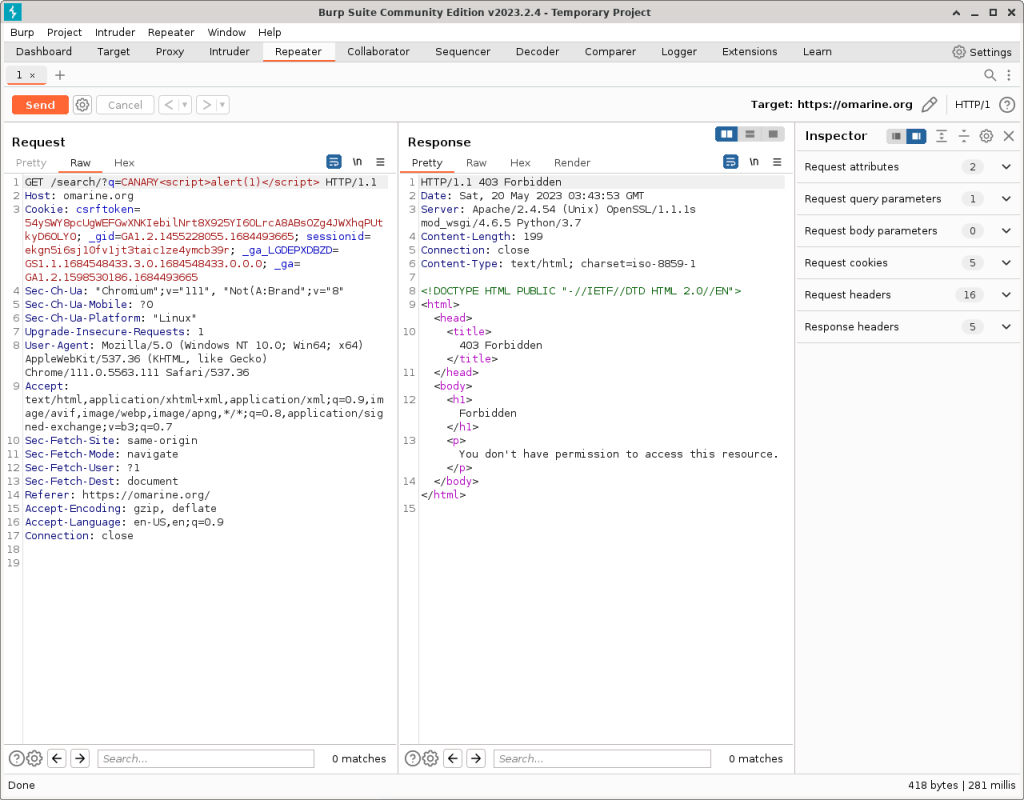

Nhấp nút Send để tấn công

Trong trường hợp này tường lửa đã chặn tấn công ngay tại phase 2 (trước khi đáp ứng được xử lý), trong đó tấn công kể trên chỉ là một trong nhiều loại tấn công ứng dụng web bị chặn bởi tường lửa.