Tại sao đã có tường lửa rồi lại phải cần IDS/IPS?

IDS/IPS là hệ thống ngăn chặn/phát hiện xâm nhập.

Tường lửa chỉ ngăn chặn lưu lượng đi vào các cổng mà hệ thống không cung cấp dịch vụ đối với các kết nối xuất phát từ bên ngoài, nhưng nó không ngăn chặn được lưu lượng đi vào các cổng như thế đối với các kết nối xuất phát từ bên trong khi người dùng hoặc hệ thống yêu cầu dịch vụ bên ngoài (trừ khi không sử dụng dịch vụ). Trojan rồi có thể theo dòng chảy đó để xâm nhập hệ thống.

Điều này chủ yếu xảy ra đối với máy khách vì máy khách hoàn toàn sử dụng các dịch vụ bên ngoài.

Một máy chủ có thể cấu hình tường lửa để ngăn chặn tuyệt đối lưu lượng đi vào các cổng không mong muốn. Tuy nhiên, có một số tình huống máy chủ cần sử dụng dịch vụ bên ngoài, điển hình là:

- Một máy chủ tên yêu cầu phân giải tên đệ quy

- Một máy chủ cập nhật cơ sở dữ liệu chống virus

- Một máy chủ mail cập nhật cơ sở dữ liệu chống spam

Hệ thống IDS/IPS phân tích lưu lượng mạng để đưa ra phán quyết, mục tiêu là ngăn chặn hoặc phát hiện các gói tin độc hại đã lọt qua tường lửa. Hệ thống IDS/IPS như tên gọi có hai chức năng: IDS và IPS. Nó là một IDS khi hoạt động trong chế độ tap và là một IPS khi hoạt động trong chế độ inline.

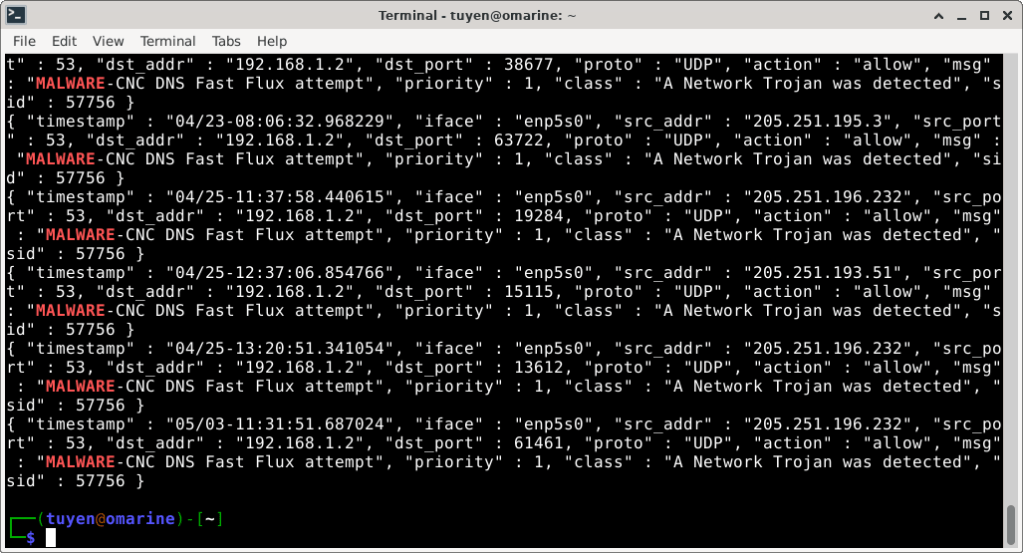

Chế độ tap là khả thi hơn khi tồn tại dương tính giả, và đơn giản trong cài đặt. Khi phát hiện dương tính hệ thống IDS phát báo động, rồi quản trị thực hiện hardening chẳng hạn siết chặt tường lửa. Ví dụ IDS cung cấp như sau:

Cho rằng zone đối diện Internet là public, quản trị có thể bổ sung một quy tắc tường lửa như sau:

sudo firewall-cmd –zone=public –add-rich-rule=’rule family=”ipv4″ priority=-32768 source address=”205.251.0.0/16″ port port=”53″ protocol=”udp” log prefix=”MALWARE: ” reject’

Và giữ quy tắc lâu dài:

sudo firewall-cmd –zone=public –add-rich-rule=’rule family=”ipv4″ priority=-32768 source address=”205.251.0.0/16″ port port=”53″ protocol=”udp” log prefix=”MALWARE: ” reject’ –-permanent